Introduzione all’Ethical Hacking: Principi e Scopi

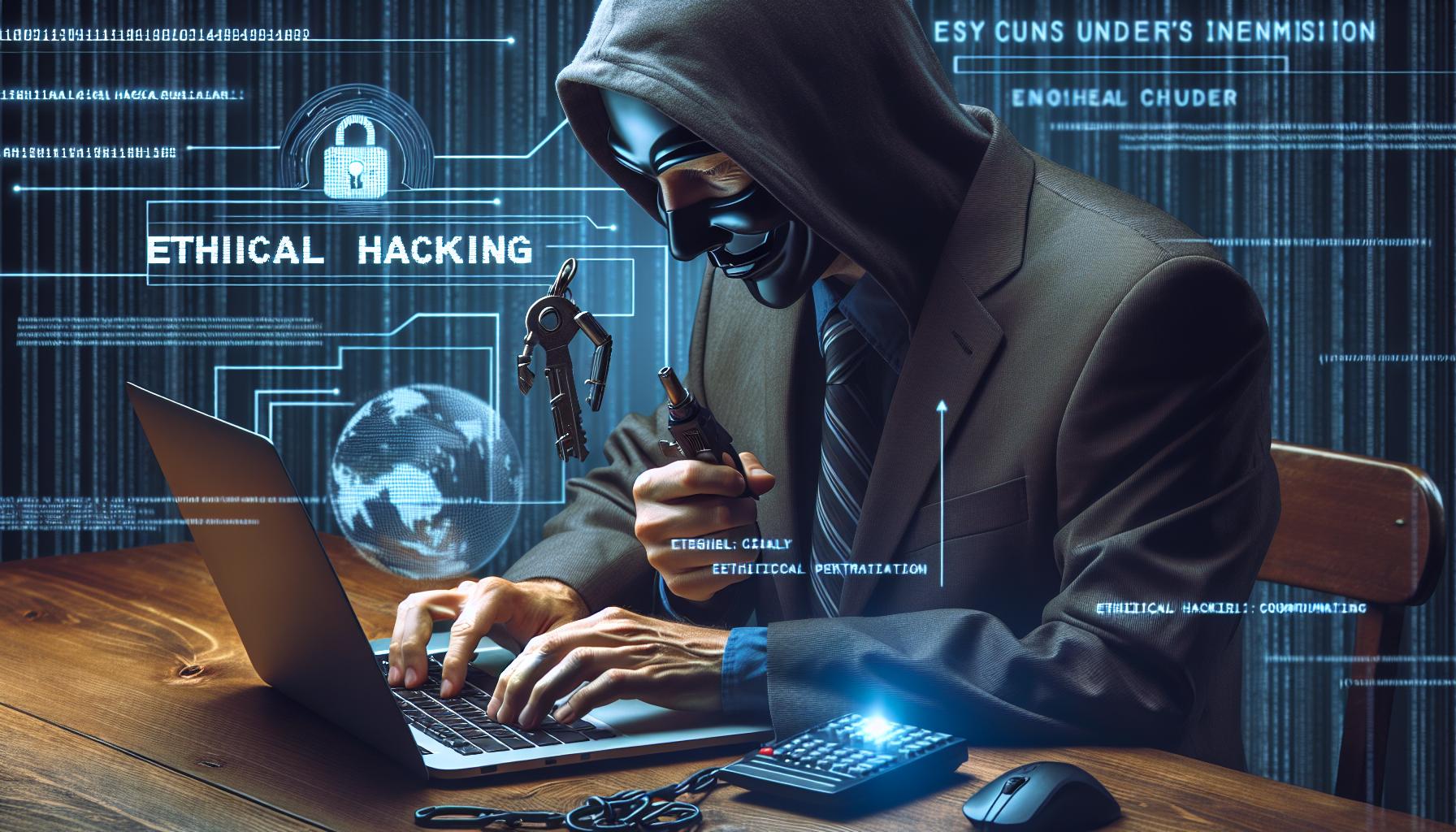

L’Ethical Hacking, conosciuto anche come hacking etico, rappresenta l’arte di sfruttare le vulnerabilità dei sistemi informatici per il bene comune, al fine di migliorare la sicurezza e proteggere le informazioni sensibili dalle minacce cibernetiche. Contrariamente agli hacker malintenzionati, gli ethical hacker operano legalmente e con il permesso dei proprietari dei sistemi da testare, seguendo un codice etico rigoroso e standard di conformità.

Il termine “ethical hacking” è stato reso popolare negli anni ’90 e si basa su un concetto semplice ma potente: usare le competenze per prevenire attacchi anziché perpetrarli. Gli ethical hacker sono spesso assunti da aziende e organizzazioni per individuare e risolvere i punti deboli nei loro sistemi prima che possano essere sfruttati da hacker malintenzionati. Secondo Kevin Mitnick, ex hacker e ora esperto di sicurezza informatica, “gli ethical hacker implementano un modello di difesa che anticipa e allevia le potenziali minacce” (1).

Un aspetto fondamentale dell’ethical hacking è il penetration testing, che consiste in una serie di test pianificati e sistematici per valutare la sicurezza di una rete o un sistema informatico. Questo processo viene condotto in stretta collaborazione con il proprietario del sistema e implica la conoscenza approfondita delle tecnologie e delle tecniche di hacking. Vi sono vari tipi di penetration testing, tra cui il test black box, dove l’hacker non ha alcuna informazione preliminare sul sistema, e il test white box, dove tutte le informazioni sul sistema sono condivise in anticipo. Secondo un rapporto del SANS Institute, il penetration testing rappresenta uno dei metodi più efficaci per identificare e mitigare le vulnerabilità nei sistemi informatici (2).

Tuttavia, l’ethical hacking non si limita al penetration testing. Include anche l’analisi delle vulnerabilità, la sicurezza delle applicazioni web, la gestione delle vulnerabilità e il monitoraggio continuo delle minacce. Alcuni ethical hacker si specializzano in settori specifici come la crittografia, l’ingegneria sociale o l’analisi del malware. La diversità delle competenze richieste implica che l’ethical hacking sia una disciplina che richiede formazione continua e aggiornamento costante.

Un altro aspetto cruciale che distingue l’ethical hacking dagli altri tipi di hacking è il suo codice etico. Gli ethical hacker operano secondo principi di trasparenza e legalità, ottenendo il consenso esplicito dei proprietari dei sistemi prima di eseguire qualsiasi test o operazione. Rispetto, riservatezza e responsabilità sono elementi chiave delineati da enti come la International Council of E-Commerce Consultants (EC-Council), che offre certificazioni riconosciute a livello globale come il Certified Ethical Hacker (CEH) (3).

In conclusione, l’ethical hacking rappresenta un’importante risorsa per la sicurezza informatica moderna, contribuendo a creare un ambiente digitale più sicuro e protetto. Gli ethical hacker accettano la sfida di pensare come i criminali per neutralizzarne le minacce in modo proattivo, giocando un ruolo fondamentale nella difesa contro il cybercrimine.

Riferimenti:

(1) Mitnick, K. (2005). The Art of Intrusion. Wiley Publishing.

(2) SANS Institute. (2019). Penetration Testing: An Overview. SANS Whitepapers.

(3) EC-Council. Certified Ethical Hacker (CEH) Certification.

Differenza tra Ethical Hacking e Hacking Maligno

L’immaginario comune spesso associa il termine “hacker” a individui impegnati in attività illecite e distruttive.

Tuttavia, esiste una netta distinzione tra Ethical Hacking e Hacking Maligno, due facce della stessa medaglia

che si trovano agli antipodi in termini di intenzioni e obiettivi.

Ethical Hacking, noto anche come “hacking etico”, si riferisce all’insieme di pratiche e tecniche

utilizzate da professionisti, spesso assunti da organizzazioni, per identificare e correggere vulnerabilità

nei sistemi informatici. Il loro scopo è proteggere e migliorare la sicurezza, non causare danni. Secondo

il Certified Ethical Hacker (CEH), una delle principali certificazioni riconosciute in questo campo,

“gli hacker etici si comportano esattamente come gli hacker malintenzionati ma in maniera legittima e legale”

(Hunt, 2021).

In contrapposizione, l’Hacking Maligno o “black hat hacking”, è caratterizzato da azioni illegali

volte a danneggiare, rubare informazioni o mettere fuori uso sistemi informatici. Gli hacker malintenzionati sfruttano

le vulnerabilità per fini personali, spesso legati al guadagno economico o alla vendetta. Le loro azioni sono

clandestine e causano perdite notevoli sia a livello finanziario che operativo per le vittime. Un esempio emblematico

è il noto attacco informatico WannaCry del 2017, che ha colpito numerose organizzazioni globali, criptando dati e

chiedendo riscatti in Bitcoin (Krebs, 2017).

Un concetto centrale dell’ethical hacking è il test di penetrazione, conosciuto anche come “pen testing”,

un processo metodico in cui gli ethical hacker simulano attacchi per individuare eventuali punti deboli. Questo tipo di

test non solo rivela le vulnerabilità ma fornisce anche consigli utili per mitigare i rischi. Secondo il rapporto

annuale di Cybersecurity Ventures, le aziende che investono in pen testing vedono una riduzione delle violazioni

informatiche del 45% (Morgan, 2021).

L’ethical hacking non è solo una questione di tecniche avanzate, ma anche di etica e legalità. Gli ethical hacker

operano sotto il rigoroso rispetto di normative e leggi, ottenendo il consenso necessario prima di eseguire qualsiasi

azione. Inoltre, aderiscono a codici di condotta professionale che enfatizzano l’integrità e la riservatezza.

In sintesi, mentre gli ethical hacker lavorano per proteggere e rafforzare la sicurezza dei sistemi informatici,

gli hacker malintenzionati perseguono obiettivi criminali che causano danni significativi. La comprensione di questa

distinzione è essenziale per qualsiasi organizzazione che desideri proteggersi efficacemente dalle minacce informatiche.

Infatti, la crescente sofisticazione degli attacchi informatici rende imperativo l’impiego di risorse dedicate all’ethical

hacking, garantendo in tal modo un ambiente sicuro e fidato per tutti gli utenti.

Importanza dell’Ethical Hacking nella Sicurezza Informatica

L’importanza dell’Ethical Hacking nella sicurezza informatica è diventata sempre più evidente man mano che le minacce informatiche continuano a evolversi. Gli ethical hacker, noti anche come hacker etici, sono professionisti della sicurezza informatica che utilizzano le loro competenze per identificare e risolvere vulnerabilità all’interno dei sistemi informatici. A differenza degli hacker malintenzionati, noti come “black hat”, gli ethical hacker operano con il consenso dei proprietari del sistema per proteggere le reti e i dati sensibili da attacchi potenziali. Questa forma di hacking autorizzato è cruciale non solo per prevenire violazioni, ma anche per mantenere la fiducia degli utenti e degli stakeholder.

L’ethical hacking si basa su una serie di principi chiave e scopi definiti che guidano le pratiche dei professionisti nel campo. Il primo principio fondamentale è il consenso e la legalità; ogni attività di hacking etico deve essere effettuata con il permesso esplicito del proprietario del sistema. Questo aspetto legale distingue chiaramente gli ethical hacker dai criminali informatici. Inoltre, gli ethical hacker operano con un obiettivo di miglioramento della sicurezza, piuttosto che di danno o profitto personale. Secondo un rapporto del 2021 del Chartered Institute of Information Security (CIISec), oltre l’80% delle aziende considera l’ethical hacking un componente essenziale della loro strategia di sicurezza informatica (CIISec, 2021).

Gli scopi dell’ethical hacking possono essere suddivisi in quattro categorie principali: prevenzione, rilevamento, risposta e recupero. La prevenzione consiste nell’identificazione e nella mitigazione delle vulnerabilità prima che possano essere sfruttate da attori malintenzionati. La rilevazione si riferisce alla capacità di identificare tentativi di intrusione o comportamenti anomali all’interno del sistema. La risposta include azioni immediate per fermare un attacco in corso, mentre il recupero coinvolge il ripristino dei sistemi e dei dati dopo un attacco riuscito (Peltier, 2016).

Un caso emblematico dell’importanza dell’ethical hacking è rappresentato dall’attacco subito da Yahoo nel 2013, che portò alla compromissione di circa 3 miliardi di account (Vijayan, 2017). Successivamente, è stato rivelato che molte delle vulnerabilità sfruttate avrebbero potuto essere prevenute attraverso regolari audit di sicurezza effettuati da hacker etici. Questo esempio evidenzia come gli ethical hacker possano giocare un ruolo determinante nel proteggere informazioni sensibili e prevenire danni finanziari e reputazionali.

In ultima analisi, l’ethically hacking non solo permette di rafforzare le difese contro le minacce informatiche, ma genera anche una cultura di sicurezza all’interno delle organizzazioni. Fornire ai dipendenti una comprensione delle potenziali minacce e delle migliori pratiche di sicurezza può ridurre significativamente il rischio di attacchi. Come affermato da Kevin Mitnick, un ex hacker diventato consulente di sicurezza, “la sicurezza è un processo, non un prodotto” (Mitnick, 2002). Pertanto, l’integrazione di pratiche di ethical hacking nel tessuto della sicurezza informatica aziendale è essenziale per affrontare le sfide dinamiche di un mondo sempre più digitale.

Principali Obiettivi dell’Ethical Hacking

L’ethical hacking, noto anche come penetration testing o intrusion testing, rappresenta un ambito sempre più rilevante nell’era digitale moderna, dove la sicurezza delle informazioni è di vitale importanza. Esistono diversi scopi e motivazioni dietro le pratiche di ethical hacking, che possono essere ricondotti a quattro principali obiettivi: identificare vulnerabilità, prevenire violazioni, migliorare la sicurezza complessiva e formare personale addetto alla sicurezza informatica.

Il primo obiettivo dell’ethical hacking è l’identificazione delle vulnerabilità. Gli ethical hacker, spesso chiamati “white hats,” utilizzano tecniche similari a quelle dei criminali informatici per scoprire debolezze nei sistemi, applicazioni e reti informatiche [1]. Questi professionisti impiegano strumenti avanzati e metodologie precise per analizzare e testare la sicurezza dei sistemi, cercando falle che potrebbero essere sfruttate da malintenzionati. Tali vulnerabilità possono riguardare diverse aree, tra cui configurazioni server inadeguate, software non aggiornato o pratiche di gestione delle password non sicure.

Il secondo obiettivo fondamentale è prevenire violazioni. Una volta identificate le vulnerabilità, gli ethical hacker forniscono raccomandazioni su come correggerle prima che possano essere sfruttate. Questo processo include l’applicazione di patch, l’implementazione di misure di protezione aggiuntive e la modifica delle configurazioni per aumentare la sicurezza [2]. L’intento è quello di rafforzare le difese prima che possano verificarsi danni reali, mitigando il rischio di attacchi riusciti.

Il terzo obiettivo è migliorare la sicurezza complessiva delle organizzazioni. Questo non si limita solo a correggere vulnerabilità esistenti, ma anche a rendere i sistemi più resilienti contro potenziali minacce future. Attraverso l’adozione di best practices e la sensibilizzazione dei responsabili della sicurezza, l’ethical hacking contribuisce a costruire strategie di difesa più robuste [3]. Le organizzazioni sono in grado di sviluppare un approccio proattivo alla sicurezza, anticipando possibili minacce e predisponendo misure preventive efficaci.

Infine, un obiettivo significativo dell’ethical hacking è formare il personale specializzato. Gli ethical hacker spesso forniscono corsi di formazione e consulenze per istruire gli addetti alla sicurezza informatica sulle tecniche più avanzate di difesa contro gli attacchi. Questo processo di formazione continua è essenziale poiché il panorama delle minacce informatiche è in costante evoluzione [4]. Interventi educativi aiutano a mantenere il personale aggiornato sulle ultime vulnerabilità e metodi di attacco, rendendoli più preparati a fronteggiare le nuove sfide.

In conclusione, l’ethical hacking svolge un ruolo cruciale nel mantenimento della sicurezza informatica. Identificando vulnerabilità, prevenendo violazioni, migliorando la sicurezza complessiva e formando personale specializzato, gli ethical hacker rappresentano la prima linea di difesa contro le minacce che emergono nel campo della sicurezza delle informazioni. La loro opera non solo aiuta a proteggere risorse critiche ma contribuisce anche a creare un ambiente digitale più sicuro per tutti.

Riferimenti:

[1] S. Garfinkel, “Database Nation: The Death of Privacy in the 21st Century,” O’Reilly Media, 2000.

[2] T. M. Kizza, “Guide to Computer Network Security,” Springer, 2015.

[3] D. Stuttard and M. Pinto, “The Web Application Hacker’s Handbook: Finding and Exploiting Security Flaws,” Wiley, 2011.

[4] C. Hadnagy, “Social Engineering: The Art of Human Hacking,” Wiley, 2010.